Si vous avez plusieurs ordinateurs dans votre vie, y compris des choses proches de l’ordinateur comme un stockage en réseau, il est probable que vous souhaitiez avoir accès à chacun de ces appareils, tout le temps.

Si je dois inspecter un fichier sur mon Synology à la maison pendant que je suis passager dans la voiture, je veux pouvoir le faire.

Le moyen le plus simple de le faire est d’exposer le(s) port(s) dont votre appareil a besoin pour un accès à distance via votre routeur/pare-feu.

Malheureusement, cela expose votre appareil à l’ensemble de l’Internet, ce qui est indésirable.

VPN traditionnels

La solution facile à ce problème est un réseau privé virtuel, ce qui signifie que vous exécutez une sorte de serveur à l’intérieur de votre réseau qui permettra aux appareils extérieurs au réseau de se connecter en tunnel dans le réseau.

Une fois qu’un appareil est sur le VPN, il peut accéder à tout ce qui se trouve dans ce réseau.

Dit autrement, si votre téléphone est sur un VPN hébergé chez vous, alors votre téléphone peut accéder à tous les appareils de votre maison. La plupart des VPN d’entreprise fonctionnent de la même manière.

Si vous permettez un peu de simplification et de généralisation, les VPN traditionnels tendent à être une sorte d’entonnoir où il y a un serveur unique fonctionnant à l’intérieur du réseau dans lequel vous souhaitez vous connecter, et tous les clients se connectent à ce serveur. Cela facilite la configuration, mais généralement, c’est un scénario tout ou rien : vous êtes soit sur le VPN soit vous ne l’êtes pas.

Et s’il y avait une meilleure façon ?

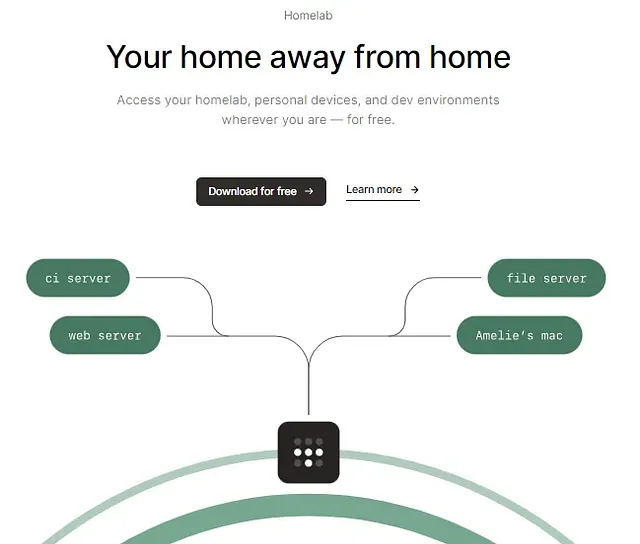

Tailscale

Tailscale est un service VPN qui rend vos appareils et applications accessibles partout dans le monde, de manière sécurisée et sans effort. Il y parvient grâce à des connexions point à point chiffrées utilisant le protocole open-source WireGuard.

Essentiellement, seuls les appareils au sein de votre réseau privé peuvent communiquer entre eux

L’approche de Tailscale

- Décentralisé : Évite la centralisation en connectant les nœuds directement.

- Latence plus faible : Les appareils communiquent directement, ce qui réduit la latence.

- Débit plus élevé : Le trafic circule directement entre les machines, améliorant l’efficacité.

- Échange de clés et coordination : Tailscale gère l’échange de clés publiques et coordonne les connexions entre les nœuds.

- Trafic réseau : Le trafic circule généralement directement entre les nœuds pour le chemin le plus court et la meilleure performance.

- Facilité d’utilisation : Tailscale est conçu pour être convivial, nécessitant une configuration minimale de l’utilisateur.

En tirant parti du protocole WireGuard et d’une structure de réseau décentralisée, Tailscale offre un moyen sûr et efficace de connecter vos appareils, où qu’ils soient situés.

Comment ça fonctionne

Tailscale est rapide et fiable. Contrairement aux VPN traditionnels, qui font passer tout le trafic réseau par un serveur passerelle central, Tailscale crée un réseau maillé peer-to-peer (appelé tailnet).

La passerelle centrale peut être proche ou non des utilisateurs, ce qui entraîne une latence plus élevée. Parce que le trafic est centralisé, elle peut aussi agir comme un goulot d’étranglement, ralentissant davantage les connexions.

Avec Tailscale, chaque appareil est connecté directement aux autres, ce qui réduit la latence.

Pour qui ?

Les développeurs peuvent utiliser Tailscale pour publier des services expérimentaux à leur équipe sans la complexité de configurer les règles de pare-feu et les configurations réseau.

Les petites entreprises peuvent fournir à leurs employés en télétravail un moyen sécurisé d’accéder aux ressources sensibles en quelques minutes, sans dépenser des milliers de dollars dans des solutions VPN traditionnelles.

Les dirigeants d’entreprise peuvent réduire leur risque de sécurité en simplifiant drastiquement la complexité des réseaux internes. En utilisant des listes de contrôle d’accès et votre fournisseur d’identité existant, chaque utilisateur a exactement le niveau d’accès dont il a besoin — vos comptables peuvent accéder au système de paie, votre équipe de support peut accéder au suivi des bugs, et vos développeurs peuvent accéder aux serveurs et bases de données.

Terminologie et concepts

Listes de contrôle d’accès

Une liste de contrôle d’accès (ACL) gère l’accès au système en utilisant des règles dans le fichier de politique du tailnet. Vous pouvez utiliser les ACL pour filtrer le trafic et renforcer la sécurité en gérant qui et quoi peut utiliser quelles ressources.

Étiquettes ACL

Une étiquette vous permet d’assigner une identité (distincte des utilisateurs humains) aux appareils. Vous pouvez utiliser des étiquettes dans vos règles d’accès pour restreindre l’accès.

Console d’administration

La console d’administration est le lieu central pour visualiser et gérer votre réseau Tailscale. Vous pouvez gérer les nœuds de votre réseau, les utilisateurs et leurs permissions, ainsi que les paramètres comme la durée de validité des clés. La console d’administration vous informe également si une mise à jour du client Tailscale est disponible pour votre appareil. Lorsque vous effectuez des modifications depuis la console d’administration, le serveur de coordination met immédiatement à jour votre tailnet.

API

API est l’acronyme d’interface de programmation d’applications. Les API définissent un ensemble de règles pour interagir avec une application ou un service de manière programmatique. L’API Tailscale vous permet de gérer votre compte et votre tailnet Tailscale.

CLI

CLI est l’acronyme d’interface en ligne de commande. La CLI Tailscale comprend un ensemble robuste de commandes avec des fonctionnalités que les applications GUI pourraient ne pas avoir. La CLI Tailscale est installée automatiquement lors de l’installation de Tailscale sur Linux, macOS ou Windows.

Serveur de coordination

Un serveur de coordination est un serveur central qui maintient une connexion avec toutes les machines de votre réseau Tailscale. Il gère les clés de chiffrement, les modifications réseau, les changements de politique d’accès, et maintient la connexion avec toutes les machines de votre réseau Tailscale. Le serveur de coordination fait partie du plan de contrôle, pas du plan de données. Il évite d’être un goulot d’étranglement de performance en ne relayant pas le trafic entre les machines.

Appareil

Un appareil est tout ce qui n’est pas un utilisateur. Il peut être physique ou virtuel et envoie, reçoit ou traite des données sur votre réseau Tailscale.

Clé d’appareil

Une clé d’appareil est une paire clé publique/clé privée unique pour un appareil spécifique. Plus d’un utilisateur peut utiliser une clé d’appareil, mais chaque appareil ne peut avoir qu’une seule clé d’appareil. La combinaison d’un utilisateur spécifique avec une clé d’appareil représente un nœud unique.

Pare-feu

Un pare-feu limite quel trafic réseau peut passer entre deux points. Les pare-feu peuvent être matériels ou logiciels. Tailscale inclut un pare-feu intégré, défini par les règles d’accès du domaine.

Fournisseur d’identité

Un fournisseur d’identité est un moyen pour les utilisateurs de s’authentifier à un tailnet. Des exemples de fournisseurs d’identité incluent Google, Okta, et Microsoft. Tailscale n’est pas un fournisseur d’identité mais s’appuie sur d’autres fournisseurs d’identité pour l’authentification.

Expiration des clés

L’expiration des clés est la fin de la période de validité d’une clé cryptographique. Une clé expirée ne peut plus chiffrer ou déchiffrer des données, ni authentifier un appareil sur un réseau Tailscale.

Utiliser Tailscale signifie que vous n’avez jamais à gérer directement les clés de chiffrement. Tailscale expire automatiquement les clés et exige qu’elles soient régénérées à intervalles réguliers. Vous pouvez désactiver l’expiration des clés pour les appareils de longue durée depuis la console d’administration.

MagicDNS

MagicDNS enregistre automatiquement des noms d’hôtes mémorables pour les appareils de votre réseau Tailscale. Il étend et améliore aussi la fonctionnalité DNS.

Traversée NAT

NAT est l’acronyme de traduction d’adresses réseau. La traversée NAT est un moyen de connecter des nœuds à travers Internet malgré des barrières comme les pare-feu. La plupart des appareils Internet ne peuvent pas communiquer entre eux à cause des pare-feu et des dispositifs qui font de la traduction d’adresses réseau. La traversée NAT contourne ces barrières, permettant aux données de traverser le réseau.

Topologie réseau

Une topologie réseau est une disposition des nœuds dans un réseau. Elle montre les connexions entre eux. Des exemples de topologies réseau incluent étoile, bus, hub-and-spoke, maillage et hybride.

Les réseaux privés virtuels traditionnels (VPN) utilisent une topologie hub-and-spoke. Chaque machine communique avec une autre en envoyant tout le trafic via une machine passerelle centrale. Tailscale fonctionne comme une topologie maillée où chaque machine peut parler directement aux autres en utilisant la traversée NAT.

Nœud

Un nœud est une combinaison d’un utilisateur et d’un appareil.

Pair

Un pair est un autre nœud avec lequel votre nœud essaie de communiquer. Un pair peut être dans le même domaine ou non.

Relais

Un relais est un serveur intermédiaire qui transmet des données entre deux nœuds ou plus dans un réseau. Tailscale utilise un type spécial de serveur relais distribué globalement appelé Relais Chiffré Désigné pour Paquets (DERP). Les serveurs relais DERP fonctionnent comme une solution de secours pour connecter les nœuds lorsque la traversée NAT échoue.

SSO

SSO est l’acronyme de authentification unique. L’authentification unique permet aux utilisateurs de se connecter à un site en utilisant l’identité d’un autre.

Tailnet

Un tailnet est un autre terme pour un réseau Tailscale, qui est un ensemble interconnecté d’utilisateurs, de machines et de ressources. Le réseau a un plan de contrôle et un plan de données qui fonctionnent en harmonie pour gérer l’accès et envoyer des données entre les nœuds.

Il existe des tailnets personnels et organisationnels. Un tailnet personnel est un domaine partagé à utilisateur unique (comme gmail.com). Un tailnet organisationnel est un domaine personnalisé (comme example.com).

Fichier de politique tailnet

Le fichier de politique tailnet stocke les règles d’accès de votre réseau Tailscale, ainsi que d’autres éléments de configuration du tailnet. Il utilise le JSON humain (HuJSON) et se conforme à la syntaxe des politiques Tailscale.

Adresse IP Tailscale

Une adresse IP Tailscale est une adresse IP unique assignée à chaque machine dans votre réseau Tailscale. Elle est toujours sous la forme 100.x.y.z (par exemple, 100.101.102.103). Elle reste identique même en changeant de connexion Internet domestique, de réseaux cellulaires ou de Wi-Fi de café.

Tunnel

En réseau, un tunnel est une connexion encapsulée entre un ou plusieurs points d’un réseau. Il permet aux utilisateurs, nœuds ou ressources de communiquer en toute sécurité sur un réseau de données public.

WireGuard

WireGuard est le protocole cryptographique sous-jacent utilisé par Tailscale.

Sans oublier la conception moderne des clients disponibles sur macOS, Linux, iOS, Android et Windows.

Discussion

Laisser un commentaire

Les commentaires des invités seront examinés avant d'apparaître sur le site.

Aucun commentaire pour le moment. Soyez le premier à commencer la discussion !