如果你生活中有多台计算机,包括类似网络附加存储这样的计算机相关设备,很可能你希望随时访问这些设备。

如果我在车上作为乘客时需要检查家里 Synology 上的文件,我希望能够做到。

最简单的方法是通过路由器/防火墙暴露设备用于远程访问的端口。

不幸的是,这样会使你的设备暴露给整个互联网,这是不理想的。

传统 VPN

这个问题的简单解决方案是虚拟专用网络,也就是你在网络内部运行某种服务器,允许网络外的设备通过隧道连接到该网络。

设备一旦连接到 VPN,就能访问网络内的任何资源。

换句话说,如果你的手机连接到了家里托管的 VPN,那么手机就可以访问家里的所有设备。大多数企业 VPN 也都是这样工作的。

如果允许一些简化的说法,传统 VPN 通常是一个漏斗,网络内运行着一个服务器,所有客户端连接到这个服务器。这样设置简单,但通常是全有或全无的场景,要么连上 VPN,要么没有。

有没有更好的方式?

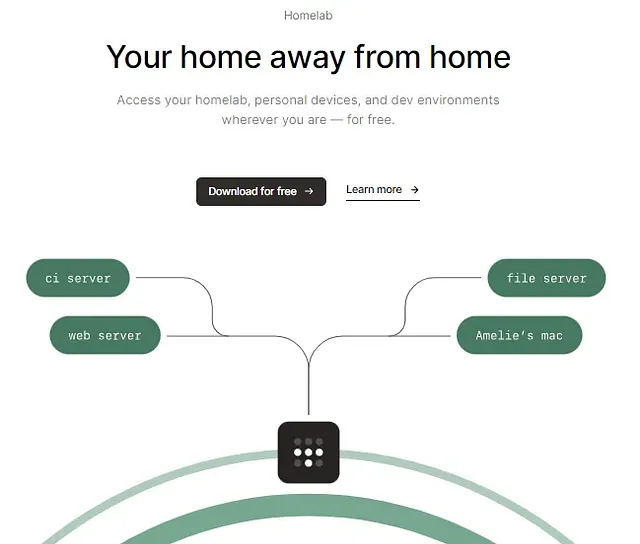

Tailscale

Tailscale 是一种 VPN 服务,使你的设备和应用在全球任何地方都能安全且轻松地访问。它通过使用开源 WireGuard 协议实现加密的点对点连接。

本质上,只有你私人网络内的设备才能互相通信。

Tailscale 的方法

- 去中心化 :通过直接连接节点来避免中心化。

- 延迟更低:设备直接通信,延迟更低。

- 吞吐量更高:流量直接在机器间流动,效率更好。

- 密钥交换与协调:Tailscale 管理公钥交换并协调节点间的连接。

- 网络流量:流量通常在节点间直接流动,以实现最短路径和最佳性能。

- 易于使用:Tailscale 设计为用户友好,几乎无需配置。

通过利用 WireGuard 协议和去中心化网络结构,Tailscale 无论设备身处何处,都能提供安全高效的连接方式。

工作原理

Tailscale 速度快且可靠。不同于传统 VPN 把所有流量通过中央网关服务器隧道化,Tailscale 创建一个点对点的网状网络(称为 tailnet)。

中央网关可能离用户较远,从而导致较高延迟。由于流量集中,也可能成为瓶颈,进一步降低连接速度。

使用 Tailscale 时,每台设备都直接互联,延迟更低。

适用对象

开发者 可以使用 Tailscale 向团队发布实验性服务,无需配置防火墙规则和网络设置的繁琐。

小企业主 可以迅速为远程办公员工提供安全方式访问敏感资源,无需花费数千美元购买传统 VPN 解决方案。

企业领导 通过大幅简化内部网络减少安全风险。利用访问控制列表和现有身份提供商,每个用户获得准确的访问权限——会计师访问薪酬系统,支持团队访问缺陷追踪器,开发者访问服务器和数据库。

术语和概念

访问控制列表

访问控制列表(ACL)通过 tailnet 策略文件中的规则管理系统访问。你可以用 ACL 过滤流量,提高安全性,控制谁可以使用哪些资源。

CL 标签

标签用于赋予设备身份(与人类用户分开)。你可以在访问规则中使用标签来限制访问。

管理控制台

管理控制台是查看和管理你 Tailscale 网络的中心位置。你可以管理网络中的节点、用户及其权限,以及密钥过期等设置。管理控制台还会通知你设备的 Tailscale 客户端是否有更新。当你在管理控制台更改设置时,协调服务器会立即更新你的 tailnet。

API

API 是应用程序编程接口的缩写。API 定义了一组规则,用于以编程方式与应用或服务交互。Tailscale API 允许你管理 Tailscale 账户和 tailnet。

CLI

CLI 是命令行界面的缩写。Tailscale CLI 包含一套强大的命令,提供 GUI 应用可能没有的功能。安装 Tailscale 时,Linux、macOS 和 Windows 会自动安装 CLI。

协调服务器

协调服务器是一个中央服务器,维护与 Tailscale 网络中所有机器的连接。它管理加密密钥、网络和访问策略变更,但不转发机器间流量,避免性能瓶颈。

设备

设备是除用户之外的任何实体,可以是物理或虚拟的,负责发送、接收或处理 Tailscale 网络上的数据。

设备密钥

设备密钥是专属于某设备的唯一公私钥对。多个用户可以使用同一设备密钥,但每个设备仅有一个设备密钥。特定用户与设备密钥的组合表示唯一节点。

防火墙

防火墙限制两个点之间的网络流量,可以是硬件或软件形式。Tailscale 包含内建防火墙,由域访问规则定义。

身份提供商

身份提供商是用户认证 tailnet 的方式。常见身份提供商包括 Google、Okta 和 Microsoft。Tailscale 并非身份提供商,而是依赖这些提供商进行认证。

密钥过期

密钥过期是加密密钥有效期结束的时间。过期密钥无法再加密、解密数据或身份验证设备。

使用 Tailscale 无需你直接管理加密密钥。Tailscale 会自动使密钥过期,强制定期重新生成。可以从管理控制台禁用长期设备的密钥过期。

MagicDNS

MagicDNS 自动为你的 Tailscale 网络设备注册易记的主机名,并增强 DNS 功能。

NAT 穿透

NAT 是网络地址转换的缩写。NAT 穿透是一种绕过防火墙等障碍,跨互联网连接节点的方法。大多数互联网设备因防火墙和 NAT 不能互相通信,NAT 穿透解决这个问题,使数据得以传输。

网络拓扑

网络拓扑是网络中节点的排列方式,显示它们之间的连接关系。常见拓扑有星型、总线型、枢纽-辐射型、网状和混合型。

传统虚拟专用网络(VPN)采用枢纽-辐射型拓扑。每台机器通过中央网关发送所有流量与其它机器通信。Tailscale 采用网状拓扑,每台机器通过 NAT 穿透直接互联。

节点

节点是用户和设备的组合。

对等节点

对等节点是你尝试通信的另一节点,可能在同一域也可能不同。

中继

中继是传递数据的中间服务器。Tailscale 使用一种全球分布的特殊中继服务器称为包指定加密中继(DERP)。DERP 中继作为 NAT 穿透失败时连接节点的备用方案。

SSO

SSO 是单点登录的缩写。单点登录让用户使用一种身份登录多个网站。

Tailnet

tailnet 是 Tailscale 网络的另一说法,是用户、机器和资源的互联集合。该网络有控制平面和数据平面协同管理访问和节点间数据传输。

存在个人 tailnet 和组织 tailnet。个人 tailnet 是单用户共享域(如 gmail.com),组织 tailnet 是自定义域(如 example.com)。

Tailnet 策略文件

tailnet 策略文件存储 Tailscale 网络的访问规则及其他配置项。文件使用人类可读的 JSON (HuJSON),符合 Tailscale 策略语法。

Tailscale IP 地址

Tailscale IP 地址是分配给网络中每台机器的唯一 IP,格式始终是 100.x.y.z(例如 100.101.102.103)。无论切换家里网络、移动网络或咖啡馆 Wi-Fi,地址保持不变。

隧道

在网络中,隧道是网络中一个或多个点间的封装连接,允许用户、节点或资源通过公共数据网络安全通信。

WireGuard

WireGuard 是 Tailscale 使用的底层加密协议。

不要忘了 Tailscale 客户端在 MacOS、Linux、IOS、Android 和 Windows 上均有现代设计。

讨论

发表评论

访客评论在网站上显示前将被审核。

还没有评论。成为第一个开始讨论的人!